На прошлой неделе мы рассмотрели несколько анализаторов для компонентов инфраструктуры IBM PowerVM.

Сегодня на повестке дня наиболее комплексный и современный – PowerVM Virtualization Performance Advisor.

Данная утилита ставится на один из LPAR, подключается к HMC и анализирует настройки и производительность LPAR либо хоста в целом.

Для работы программы должны быть выполненые следующие требования:

- должен быть установлен SSH;

- на каждом LPAR стоит галка “Allow performance information collection”;

- на каждом LPAR запущена служба xmtopas:

проверяем запуском

1ps -ef |grep xmtopas

если среди запущенных нет, то проверяем /etc/inetd.conf – не закомментирована ли служба, убираем комментарий и делаем:

1refresh -s inetd

либо запускаем службу командой

1xmpeek -l

Для установки и предварительной настройки также надо выполнить ряд действий

Распаковать дистрибутив утилиты локально и в LPAR

|

1 |

tar -xvf vpa.tar |

И произвести обмен SSH-ключами между LPAR и HMC в целях отказа от ввода пароля при подсоединии

|

1 |

./setup.pl -hmc hmc.local.com -user hscroot |

В моей инфраструктуре данный настройщик не работает, но можно эту настройку выполнить вручную по этой инструкции. Мне же пришлось многократно повторять пароль к HMC во время работы утилиты.

Утилита работает в двух режимах: анализ системы – хоста, анализ LPAR.

Для запуска в режиме анализа системы понадобится список систем из HMC:

|

1 |

ssh -l hscroot hmc.local.com lssyscfg -r sys -Fname |

Запуск осуществляется командой из распакованного каталога vpa:

|

1 |

./virt_pa.pl -t 60 –hmc hmc.local.com –user hscroot -sys p750-01 -level sys |

В результате через 60 минут получим virt_pa_output.xml, который копируем в локальную папку vpa и там открываем браузером: Для запуска в режиме анализа системы понадобится LPAR SYSTEMID:

Для запуска в режиме анализа системы понадобится LPAR SYSTEMID:

|

1 |

uname -l |

Запуск осуществляется командой из распакованного каталога vpa:

|

1 |

./virt_pa.pl -t 30 –hmc hmc.local.com –user hscroot -sys p750-01 -level lpar -sysid 4136078156 |

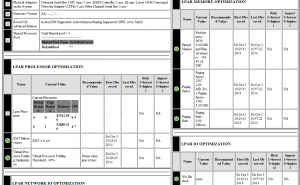

В результате через 30 минут получим virt_pa_output.xml, который копируем в локальную папку vpa и там открываем браузером: