Author: Mister Nobody

Борьба с VMware vSphere ESX Agent Manager

В очередной раз схватили две странные проблемы, казалось бы несвязанные между собой:

- Перестал работать DRS по причине невозможности создать виртуальные машины vCLS.

- Перестало работать обновление хостов с ошибкой “Failed to login to vCenter as extension, Cannot complete login due to an incorrect user name or password”.

Изучение БЗ VMware навело на две заметки:

- EAM is unable to deploy vCLS VMs when vpxd-extension certificate has incorrect extended key usage values (85742)

- “Failed to login to vCenter as extension, Cannot complete login due to an incorrect user name or password”, ESX Agent Manager (com.vmware.vim.eam) solution user fails to log in after replacing the vCenter Server certificates in vCenter Server 6.x/7.x (2112577)

Что-то подсказывало, что корень у причины один!

Подали советуемые команды, которые починили сертификат расширения:

|

1 2 3 4 5 6 |

mkdir /certificate /usr/lib/vmware-vmafd/bin/vecs-cli entry getcert --store vpxd-extension --alias vpxd-extension --output /certificate/vpxd-extension.crt /usr/lib/vmware-vmafd/bin/vecs-cli entry getkey --store vpxd-extension --alias vpxd-extension --output /certificate/vpxd-extension.key python /usr/lib/vmware-vpx/scripts/updateExtensionCertInVC.py -e com.vmware.vim.eam -c /certificate/vpxd-extension.crt -k /certificate/vpxd-extension.key -s vcenter-name.loc -u Administrator@vsphere.local service-control --stop vmware-eam service-control --start vmware-eam |

Документация на систему виртуализации SpaceVM

Для системы виртуализации Space доступна документация:

- Дорожная карта Space VM

- ОБЛАЧНАЯ ПЛАТФОРМА «SPACEVM» Руководство системного программиста

- ОБЛАЧНАЯ ПЛАТФОРМА «SPACEVM» Руководство оператора

- Дорожная карта Space VDI

- ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ «SPACE DISPATCHER» Руководство системного программиста

- ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ «SPACE DISPATCHER» Руководство оператора

Отвал FC HBA Emulex 8/16-Gb/s после обновления VMware ESXi 7.0 update 3

После обновления до актуальной буквы VMware ESXi 7.0 update 3 у нас неожиданно отвались 8-гигабитные FC HBA на базе Emulex LPe12000.

При разборе полётов было выяснено, что в Emulex Drivers for ESXi 7.0 с релиза 14.0.326.12 прекращена поддержка адаптеров LPe12000-series, LPe15000-series и LPe16000-series.

Соответственно, последними версиями с поддержкой данных адаптеров являются lpfc 14.0.169.25-5vmw и lpfc 12.8.614.16.

После понижения драйверов адаптеры появились.

Обновление продуктов Veeam. Зима 2023

Компания Veeam выпускает обновления своей продуктовой линейки:

Veeam Backup & Replication 12 Release notes What’s New Product Overview

Veeam ONE 12 Release notes What’s New Product overview

Veeam Recovery Orchestrator 6.0 What’s new Product overview

Veeam Backup for Google Cloud 4.0 Release Notes

Veeam Agent for Microsoft Windows 6 Release notes Product overview

Veeam Agent for Mac Release notes

Veeam Agent for Linux 6 Release notes

Veeam Backup for Nutanix AHV 4 Release notes

Veeam Backup for Red Hat Virtualization 3 Release notes

Релиз RVTools 4.4.1

Rob de Veij выпустил обновление своей отличной утилиты инвентаризации VMware vSphere — RVTools версии 4.4.1.

В этой версии используются свежие версии фреймворков, а также есть другие исправления:

- Теперь для разработки используется Visual Studio 2022, VMware vSphere Management SDK 8.0

- Log4net обновлен до версии 2.0.15

- RVToolsPasswordEncryption теперь использует mac-адрес вместо фиксированной строки для шифрования пароля

- На странице вкладки vInfo появились новые колонки: Total Disk capacity MiB, Folder ID, FT role, Reboot powerOff, EFI Secure boot option и SMBIOS UUID.

- На вкладке vCPU новый столбец: “Numa Hotadd Exposed” – раскрывается ли виртуальная топология NUMA при включенном горячем добавлении процессора.

- На странице вкладки vDisk новые колонки: Disk UUID, Sharing mode

- На всех связанных страницах вкладок VM столбцы тегов перемещены непосредственно перед столбцом “Datacenter”

- На всех страницах вкладок, связанных с ВМ: Изменен текст всплывающей подсказки VM UUID на “VirtualCenter-specific 128-bit UUID of a virtual machine”

- На странице вкладки vSource добавлены новые столбцы: Version, Patch level и VI SDK Server

- На странице вкладки vHealth: /storage/archive исключен для проверки “free disk capacity”, так как раздел /storage/archive может быть заполнен by design

- Исправление ошибки на странице вкладки vInfo: колонка “Primary IP Address” не показывала правильное значение

- Исправление ошибки на странице вкладки vNetwork: определение того, является ли ip-адрес ipv4 или ipv6, не всегда проходило успешно

Добавление FC-коммутаторов с FabricOS 9.x в Brocade Network Advisor

Disclaimer: все дальнейшие рассуждения и действия не соответствуют политике технической поддержки Broadcom. Любое использование оборудования вне списков совместимости Broadcom может быть использовано только на свой страх и риск. В статье рассматриваются коммутаторы на основе G620 первого и второго поколения. BNA ничего не знает про новую функциональность FabricOS 9.x и не сможет с ней правильно взаимодействовать.

Для управления FC-фабриками мы используем Brocade Network Advisor, который прекратил свой жизненный путь и заменен на SANNav.

К сожалению, SANNav поставляется по подписки и у нас есть проблемы с её приобретением.

Первой проблемой для нас стало то, что последняя версия BNA 14.4.5 перестала интегрироваться с VMware vCenter 7.0. Пришлось интеграцию удалить.

Второй проблемой – отсутствие поддержки Fabric OS 9.x, которая стала базовой для новых и обновленных коммутаторов.

У нас коммутаторы G620 второго поколения отображались в схеме фабрик как имеющие неправильные имя-пароль для подключения. Изменение настроек в разделе snmp коммутаторов и сервера – задание уровня шифрования для пользователя мониторинга в BNA и коммутаторе, включения информера не помогали.

Просмотр текущих настроек snmp:

|

1 |

snmpconfig --show snmpv3 |

Изучение настроек BNA выявило, что для сканирования оборудования фабрик используется аккаунт domain\access_bna, то есть коммутаторы должны позволять вход под доменными учётными записями.

Настроили и для новых коммутаторов RADIUS- авторизацию:

|

1 2 3 |

aaaconfig --show aaaconfig --add radius_ip_address -conf radius -p 1645 -t 15 -s secret1234 -a pap -e none aaaconfig --authspec "radius;local" |

После этого коммутатор стал доступен для мониторинга и отобразился в схеме фабрики.

А вот коммутатор в другой фабрике по-прежнему остался недоступным. В консоли BNA выводилась ошибка с фразой:

|

1 |

certificates do not conform to algorithm constraints |

Начали выяснять отличия первого коммутатора от второго.

Вспомнили, что на первом ломала и пересоздавали сертификат для подключения по https, а второй избежал этой участи, так как проблема была в браузере – подключаться необходимо из Windows 10 с установленной кодовой страницей профиля пользователя EN-US.

Просмотр сертификатов для https выдается командой:

|

1 |

seccertmgmt show -cert https |

Разница видна сразу:

|

1 2 3 4 5 |

Crypto Algorithm у первого коммутатора Signature Algorithm sha1WithRSAEncryption у второго Signature Algorithm sha256WithRSAEncryption |

Команда генерации сертификата, по найденному лайфхаку, была:

|

1 |

seccertmgmt generate -cert https -type rsa -keysize 2048 -hash sha1 -years 10 |

Примечание: не все советы в интернете оказываются полезными. Помните это, читая и данную статью!

Создали новый сертификат с другим алгоритмом, соответствующий второму коммутатору:

|

1 |

seccertmgmt generate -cert https -type rsa -keysize 2048 -hash sha256 -years 10 |

После перегенерации сертификата, BNA увидел коммутатор и в этой фабрике.

Veeam Backup&Replication и восстановление дедуплицированных дисков

При попытке восстановить файлы на дедуплицированных томах из виртуальной машины с помощью Veeam BR FLR процесс восстановления зависает.

При запуске восстановления появляется сообщение:

|

1 2 |

Copying data from deduplicated volumes requires that the console is installed on Windows Server 2012 R2 or later with the data duplication feature enabled. Restoring files from deduplicated volumes requires that the mount server associated with the source backup repository uses Windows Server 2012 R2 or later with data deduplication feature enabled. |

Это связано с отсутствием компонентов дедупликатора. Добавляем их вручную на сервер Veeam BR:

|

1 2 |

Import-Module ServerManager Add-WindowsFeature -name FS-Data-Deduplication |

Повторно восстанавливаем файлы.

Удаленное подключение к Linux через VMware Horizon Direct Connection

Disclaimer: все дальнейшие рассуждения и действия не соответствуют политике технической поддержки VMware. Любое использование программного обеспечения не соответствующего системным требованиям VMware может быть использовано только на свой страх и риск.

В разгар локдауна от ковида была написана статья о возможности использования прямого подключения к ПК по протоколу Blast (Blast Extreme) без использования серверной инфраструктуры VMware Horizon:

Удаленное подключение к ПК через VMware Horizon Direct Connection

В последние годы Linux приобретает всё большую популярность, как и потребность в удаленном подключении к нему.

В свою очередь, и компания VMware наращивает функциональность агента и клиента Horizon под операционные системы семейства Linux.

12 января 2023 года вышел релиз VMware Horizon 2212 (8.8). В этом релизе в агент для Linux добавили поддержку Debian 11.5, в котором мы и проведём наш эксперимент.

Для установки нам потребуется следующая документация:

- System Requirements for Horizon Agent for Linux

- Install Horizon Agent on a Linux Virtual Machine

- Command-line Options for Installing Horizon Agent for Linux

- Authorizing Horizon Client to Access Desktops and Applications

и два дистрибутива агента и плагина:

- VMware-horizonagent-linux-x86_64-2212-8.8.0-21071111.tar.gz

- VMware-horizonagent-linux-vadc-x86_64-2212-8.8.0-21071111.tar.gz

В соответствии с системными требования проверяем версию Linux:

- Ubuntu 18.04, 20.04, and 22.04

- Debian 10.13 and 11.5

- Red Hat Enterprise Linux (RHEL) Workstation 7.9, 8.4, 8.6, 8.7, 9.0, and 9.1

- Red Hat Enterprise Linux (RHEL) Server 7.9, 8.4, 8.6, 8.7, 9.0, and 9.1

- CentOS 7.9

- SUSE Linux Enterprise Desktop (SLED) 15 SP3 and 15 SP4

- SUSE Linux Enterprise Server (SLES) 15 SP3 and 15 SP4

и тип окружения рабочего стола: Continue reading “Удаленное подключение к Linux через VMware Horizon Direct Connection”

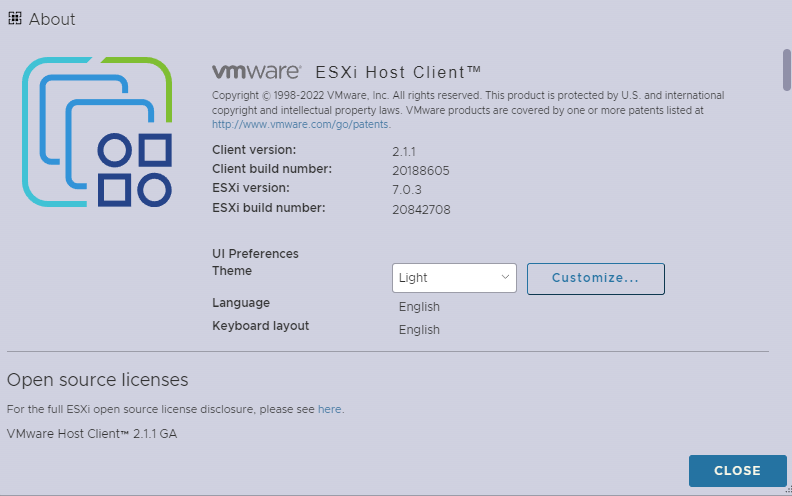

VMware ESXi Host Client 2 теперь и в vSphere 7

С выходом VMware ESXi 8 компания VMware представила новый веб-клиент для управления хостом: новые иконки; фреймворк Clarity; несколько тем, включая тёмную, и их кастомизация; навигация TAB-ом. Заметки о релизе для ESXi 8 – VMware Host Client 2.5.0 Release Notes.

Несколько обзоров:

- ESXi Host Client usability updates

- VMware ESXi 8.0 New Host Client 2 and Logo

- Новая версия ESXi Host Client 2 в обновленной платформе VMware vSphere 8

К нашей радости, компания VMware решила не останавливаться на достигнутом и портировала клиента на ESXi 7 – теперь он стал доступен c версии ESXi 7 update 3i.